ワイヤレスセキュリティソリューション「Coronet」、WPA/WPA2の脆弱性「KRACK」を利用した攻撃を防御

~ 脆弱性をもった環境においても安全な通信を提供 ~

2017年10月26日

株式会社アズジェント

(JASDAQ・コード番号4288)

ネットワークセキュリティソリューションの提供を 主業務とする株式会社アズジェント(所在地:東京都中央区、代表取締役社長:杉本隆洋、 JASDAQ:4288、以下、アズジェント)の販売するワイヤレスセキュリティソリューション「Coronet」(開発元:Coronet Cyber Security Ltd. 所在地:イスラエル)が、WPAおよびWPA2の脆弱性「KRACK」が発表された時点で、これらの脆弱性を用いた攻撃を防御できていたことが確認できましたので、お知らせいたします。

「KRACK(Key Reinstallation Attack:キー再インストール攻撃)」は、10月15日(現地時間)にベルギーのセキュリティ専門家Mathy Vanhoef氏により発表された無線LANの暗号化方式の規格WPAおよびWPA2の脆弱性です。この脆弱性を悪用すると、マン・イン・ザ・ミドル攻撃を使ってWi-Fi端末機器とWi-Fiのアクセスポイントの通信を傍受することができます。また、場合によっては通信を乗っ取ることが可能になります。この脆弱性の報告をうけ、多くのベンダーがパッチの開発、提供を行っています。

KEY REINSTALLATION ATTACKS: BREAKING THE WPA2 PROTOCOL(Mathy Vanhoef氏の発表)

http://www.blackhat.com/eu-17/briefings/schedule/#key-reinstallation-attacks-breaking-the-wpa2-protocol-8861

ワイヤレスソリューション「Coronet」は、モバイルデバイスが 安全に無線システムを利用するためのセキュリティプラットフォームです。「Coronet」は、世界で唯一、社外も含めたグローバルなWi-Fiのアクセスポイントやセル基地局などを安全に活用するための仕組みを提供します。予め定義されたセキュリティレベルをクリアしていないアクセスポイントへのアクセスをブロックするとともに、接続後も通信の挙動を監視し、異常が検知された際にはすぐに接続をブロックします。

「KRACK」の脆弱性を利用したマン・イン・ザ・ミドル攻撃では、PTK(無線LANの通信で使用するテンポラリーキー)の再インストール、再送が行われます。「Coronet」はその異常を検知し、接続をブロックします。このため、「Coronet」のユーザは、デバイスへのパッチ適用の有無に関わらず安全にネットワークを使用することができます。

また、今回、開発元であるCoronet Cyber Security社は、「KRACK」の脆弱性の概要と対策に関して、同社のホームページで次のとおりレポートしています。

Coronet offers protection against KRACK

https://coro.net/coronet-offers-protection-krack/

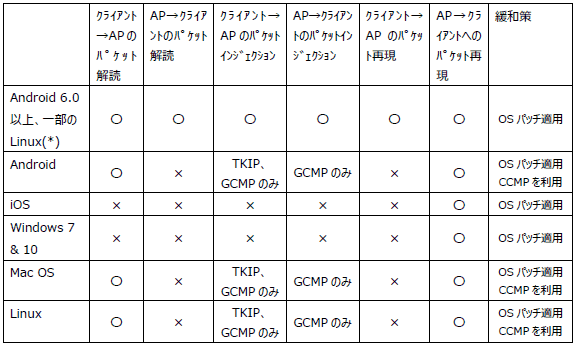

<脆弱性の概要>

※プロトコルの脆弱性に加えて、Android 6.0以上と、WPA v2.4とv2.5を利用するLinuxには、オールゼロのPTKをインストールしてしまうバグが含まれているため、このOSが事実上、両方向におけるすべての脆弱性の対象となります。

<対策>

「Coronet」を使用しているユーザ

既に保護されているため、対策は不要です。

「Coronet」を使用していないユーザ

・パッチが提供されているか確認し、最新のOSにアップデートするとともにパッチを適用する。

・パッチが提供されていないアクセスポイントに対し、Fast Transition(802.11r)のオプションを無効にする。

・すべての情報がHTTPS/TLSプロトコル経由でアクセスされていることを確認する。