総合的なセキュリティ対策が求められる、高度な標的型攻撃に備える

標的型攻撃対策

総合的なセキュリティ対策が求められる、高度な標的型攻撃に備える

標的型攻撃対策

標的型攻撃というのは、特定の攻撃手法を指す言葉ではありません。攻撃者が極めて強固な意志に基づいて、何らかの目的を果たすまで執拗にあの手この手と攻撃を続ける、持続的かつ高度な一連の攻撃全体を指します。

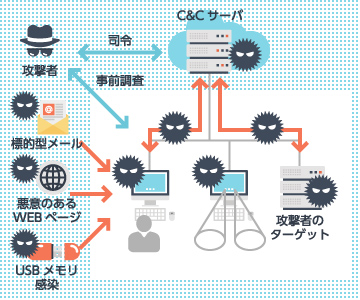

代表的な手法として、例えばメールやSNS、Webサイトなど様々な経路を通じてマルウェアをターゲットとなる企業・団体のネットワーク内に侵入させ、情報窃取を行なうサイバー攻撃が挙げられますが、一つの攻撃手法を防いだところで攻撃者はまた別の手法を用いて攻撃を継続しますので、次に来るであろう別種の攻撃にできるだけ早期に備えておく必要があるのです。したがって、こうした標的型攻撃から組織を守るには、特定のセキュリティ対策だけではなく、未知の脅威への対策や、異常をいち早く発見する対策など、様々な対策を重ねた「多層防御」が必要となるのです。

標的型攻撃対策とは

標的型攻撃は、特定の企業や組織を狙ったサイバー攻撃で、保有する金銭的価値の高い情報を盗むことを目的にしたケースばかりではなく、Anonymousによる攻撃にみられるような、己の掲げる主義主張や正義感などと相容れない対象への攻撃も多く見られます。実際の攻撃方法は多種多様かつ極めて執拗で、目的を達成するまではあの手この手と様々な攻撃を仕掛けてきます。代表的な攻撃方法としては、ソーシャルエンジニアリングを悪用した「標的型メール」や、ウェブサイトを閲覧させることによって不正プログラムを送り込む「水飲み場攻撃」などが挙げられます。

目的を達成するまで多種多様で巧妙な攻撃は続くため、ファイアウォールやIPSなどといった入口対策で全ての攻撃を完全に防ぎ切ることは不可能であり、入口対策以外にも多重に防御する様々な対策が必要となります。

アズジェントは、入口対策による不審な通信のブロックや未知の脅威への対策、CSIRT構築支援など複数の製品・サービスを組み合わせた多層防御をご提案しています。

標的型攻撃対策について、最適な仕組みをご提供します。

- 攻撃の兆候をいち早く検知し被害を防ぐ・減らす

- 未知の脅威への対策をする

- マルウェア感染や攻撃の痕跡をいち早く発見する

- ランランサムウェア対策としての標的型攻撃対策

近年被害が拡大しているサイバー攻撃にランサムウェアがあります。ランサムウェアとは、端末等に保存されているデータを暗号化して使用できない状態にした上で、それを復元する代わりに身代金を要求するマルウェアの一種です。

また、最近では暗号化するだけではなく、暗号化する前にデータを窃取し、支払わなければデータを公開すると脅迫する二重脅迫型の手口が確認されるなど、より悪質化されてきています。

従来のランサムウェア攻撃の手口は、ランサムウェアを添付したメールを不特定多数に送りつけるなどの「ばらまき型」の手口が中心でした。しかし近年では、「標的型ランサムウェア攻撃」と呼ばれる手口が主流となっています。これは、システムの脆弱性を突いたり、認証情報を詐取するなどあらゆる方法を使って標的企業や組織のネットワークに侵入しサーバやPCへの感染を広げるもので、例えば「LockBit」「Conti」は標的型のランサムウェアなどとも呼ばれます。このように、ランサムウェア対策の観点でも、標的型攻撃対策を行う必要があるといえます。

アズジェントの標的型攻撃対策【3つの特徴】

-

C&C(指揮統制)サーバと通信を行うマルウェアや、バックドア経由の不正な通信、ボットやランサムウェアなどの不正プログラムに対する対策

標的型攻撃の多くが、何らかの方法でターゲットのPCをマルウェアに感染させ、マルウェアが攻撃の用意したC&Cサーバ(command and control server)に接続、C&Cサーバからの命令に従ってその感染したPCを乗っ取ったり、同じネットワーク上の他の端末へマルウェアや悪意のあるツールなどを拡散したり、機密情報を盗んだりするため、攻撃の兆候を検出するためのトラフィック監視や、最新の脅威情報に基づいて外部との不正な通信をブロックできるようにしておくなどの対策が必要があります。 -

ゼロデイ攻撃への対策

メールやSNSを経由して外部から社内ネットワークに送られてくる各種のデータファイル、そして社内ネットワーク内でやり取りされる各種データファイルなどを適宜チェックし、無害化あるいはサンドボックス内でリスク評価を行うなどの対策によって、安全にそうしたファイルが利用できるような環境を整備するなどの対策を講じることが効果的です。 -

内部感染の早期発見を行う対策

昨今の標的型攻撃では、攻撃者が情報収集のため長期に渡って潜伏するケースが多く、またその潜伏期間の長さに比例して被害が拡大する傾向があります。実被害を最小限に留めるには、ネットワーク内部のトラフィックを継続的に監視し、疑わしいイレギュラーな通信・挙動をいち早く検知し、リスク分析や感染デバイスの特定などを行うことで、現在の正確な状況をいち早く把握し、可能な限り早期に初動対応を実施することが重要です。

コネクテッドカー

コネクテッドカー ファイルの無害化

ファイルの無害化 標的型攻撃対策

標的型攻撃対策 Webセキュリティ

Webセキュリティ メールセキュリティ

メールセキュリティ モバイル

モバイル クラウド

クラウド セキュリティ診断

セキュリティ診断 リスクマネジメント

リスクマネジメント 自治体向け

自治体向け サプライチェーン

サプライチェーン ゼロトラスト

ゼロトラスト